Le vulnerabilità nei PLC IDEC possono consentire ad un attaccante di ottenere informazioni di autenticazione degli utenti o di interrompere le comunicazioni. Le vulnerabilità riscontrate sono la trasmissione di dati sensibili in chiaro e la generazione di identificatori prevedibili.

Data di rilascio: 19 settembre 2024

Codice di avviso: ICSA-24-263-02

CVSS v3: 5.3

Complessità dell’attacco: Bassa

Produttore: IDEC Corporation

Dispositivi interessati: PLCs IDEC

Valutazione del Rischio

La sfruttabilità di queste vulnerabilità potrebbe permettere ad un attaccante di ottenere informazioni di autenticazione o disturbare la comunicazione tra i dispositivi.

Dettagli Tecnici

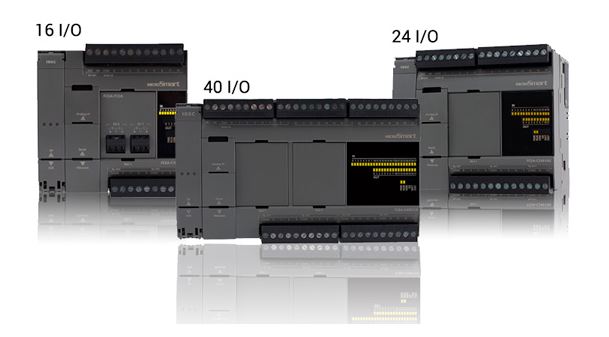

Prodotti Interessati

- FC6A Series MICROSmart All-in-One CPU module: Versioni 2.60 e precedenti

- FC6B Series MICROSmart All-in-One CPU module: Versioni 2.60 e precedenti

- FC6A Series MICROSmart Plus CPU module: Versioni 2.40 e precedenti

- FC6B Series MICROSmart Plus CPU module: Versioni 2.60 e precedenti

- FT1A Series SmartAXIS Pro/Lite: Versioni 2.41 e precedenti (solo CVE-2024-41927)

Panoramica delle Vulnerabilità

- Trasmissione di Dati Sensibili in Chiaro (CWE-319): Le informazioni di autenticazione degli utenti possono essere ottenute in chiaro. (CVE-2024-41927, CVSS v3.1: 4.6)

- Generazione di Numeri o Identificatori Prevedibili (CWE-340): Identificatori prevedibili possono disturbare le comunicazioni. (CVE-2024-28957, CVSS v3.1: 5.3)

Mitigazioni

- Aggiornamenti Software: Applicare gli aggiornamenti forniti:

- FC6A Series MICROSmart All-in-One CPU module: Versione 2.70 e successive

- FC6B Series MICROSmart All-in-One CPU module: Versione 2.70 e successive

- FC6A Series MICROSmart Plus CPU module: Versione 2.50 e successive

- FC6B Series MICROSmart Plus CPU module: Versione 2.70 e successive

- FT1A Series SmartAXIS Pro/Lite: Versione 2.50 e successive

- Misure di Sicurezza Aggiuntive:

- Limitare l’esposizione alla rete dei dispositivi di controllo, mantenendoli non accessibili da Internet.

- Posizionare le reti di controllo e i dispositivi remoti dietro firewall, isolandoli dalle reti aziendali.

- Utilizzare VPN sicure per l’accesso remoto e mantenere aggiornate le VPN.

Aggiornamenti

- 19 settembre 2024: Pubblicazione iniziale del bollettino

Per maggiori informazioni e linee guida aggiuntive, consultare la pagina CISA ICS Advisory.