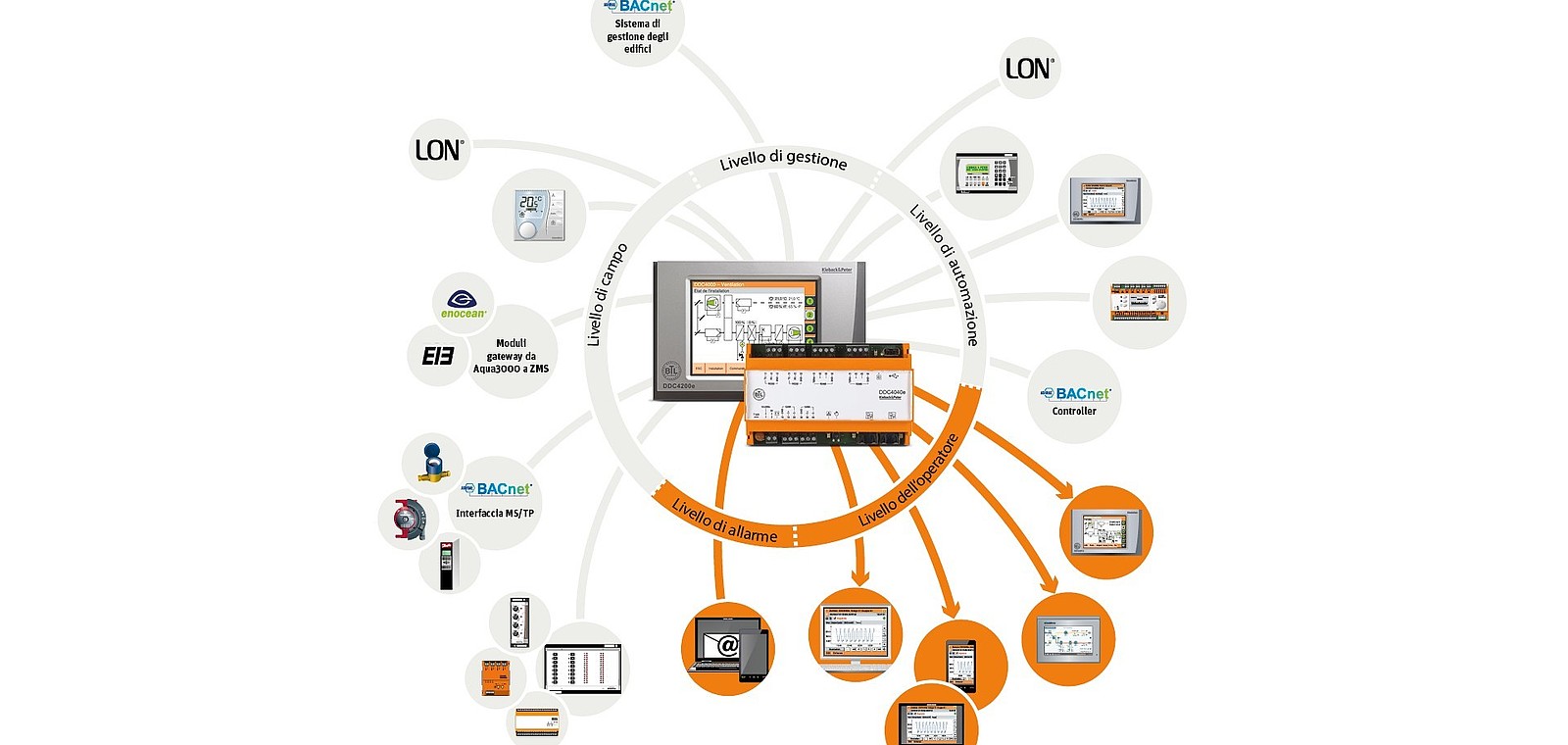

La serie di controller DDC4000 di Kieback&Peter presenta vulnerabilità che possono essere sfruttate da remoto con bassa complessità di attacco. Le vulnerabilità identificate includono Path Traversal, Credenziali Insufficientemente Protette e Uso di Credenziali Deboli. Un attaccante non autenticato potrebbe ottenere pieni diritti di amministratore sul sistema. CVSS v4 Score: 9.3.

Prodotti Coinvolti

DDC4002 (versioni 1.12.14 e precedenti)

DDC4100 (versioni 1.7.4 e precedenti)

DDC4200 (versioni 1.12.14 e precedenti)

DDC4200-L (versioni 1.12.14 e precedenti)

DDC4400 (versioni 1.12.14 e precedenti)

DDC4002e, DDC4200e, DDC4400e, DDC4020e, DDC4040e (versioni 1.17.6 e precedenti)

Dettagli delle Vulnerabilità

- Path Traversal (CWE-22)

Un attaccante può leggere file sensibili sul sistema.

CVE-2024-41717

CVSS v4: 9.3

- Credenziali Insufficientemente Protette (CWE-522)

Un attaccante può accedere agli hash delle password degli utenti tramite il file /etc/passwd.

CVE-2024-43812

CVSS v4: 8.6

- Uso di Credenziali Deboli (CWE-1391)

Le credenziali deboli permettono a un attaccante di ottenere pieni diritti di amministratore sul sistema.

CVE-2024-43698

CVSS v4: 9.3

Rischi

L’exploit di queste vulnerabilità può dare all’attaccante accesso completo al sistema, permettendo il furto di dati o il blocco dell’intero dispositivo. Poiché questi controller sono usati in infrastrutture critiche, i rischi sono molto elevati, soprattutto in ambienti industriali.

Azioni Correttive

- Fine del Supporto: I controller DDC4002, DDC4100, DDC4200 e DDC4400 sono fuori supporto (EOL). Questi devono essere isolati in reti OT separate e sostituiti con modelli supportati.

- Aggiornamenti Firmware: Per i controller DDC4002e, DDC4200e, DDC4400e, DDC4020e e DDC4040e, è raccomandato l’aggiornamento alla versione del firmware 1.21.0 o successiva.

- Protezione della Rete:

Minimizzare l’esposizione dei sistemi di controllo su internet.

Posizionare i dispositivi dietro firewall e isolarli dalle reti aziendali.

Utilizzare VPN aggiornate per l’accesso remoto, consapevoli che anche le VPN possono avere vulnerabilità.

Raccomandazioni di Sicurezza

CISA raccomanda di implementare strategie di difesa in profondità, monitorare le attività sospette, ed eseguire valutazioni di rischio regolari prima di implementare nuove misure di sicurezza.

Per ulteriori informazioni su best practice di cybersecurity, visitare il sito CISA e consultare il documento ICS-TIP-12-146-01B, che fornisce strategie di difesa per intrusioni mirate nei sistemi ICS.

Aggiornamenti continui sono disponibili su CISA.gov