Lo sfruttamento riuscito di questa vulnerabilità potrebbe permettere a un attaccante di eseguire codice remoto.

Data di Rilascio: 19 Settembre 2024

Codice Avviso: ICSA-24-263-01

Punteggio CVSS v4: 8.8

RIASSUNTO ESECUTIVO

CVSS v4: 8.8

ATTENZIONE: Sfruttabile localmente / alta complessità di attacco

Fornitore: Rockwell Automation

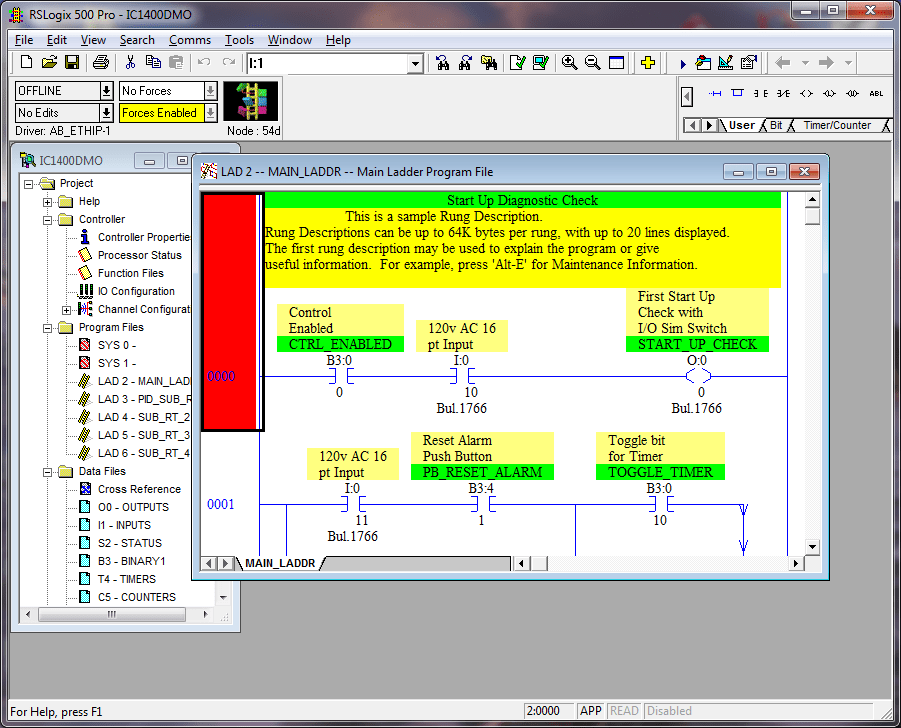

Dispositivi Interessati: RSLogix 5 e RSLogix 500

Vulnerabilità: Verifica insufficiente dell’autenticità dei dati

DETTAGLI TECNICI

PRODOTTI INTERESSATI

Le seguenti versioni di Rockwell Automation RSLogix 5 e RSLogix 500, software di programmazione, sono interessate:

- RSLogix 500: Tutte le versioni

- RSLogix Micro Developer and Starter: Tutte le versioni

- RSLogix 5: Tutte le versioni

Panoramica della Vulnerabilità

VERIFICA INSUFFICIENTE DELL’AUTENTICITÀ DEI DATI CWE-345

Una funzionalità nei prodotti interessati consente agli utenti di preparare un file di progetto con uno script VBA incorporato, che può essere configurato per eseguire automaticamente una volta che il file di progetto è stato aperto senza intervento dell’utente. Questa funzionalità può essere abusata per indurre un utente legittimo a eseguire codice maligno aprendo un file di progetto RSP/RSS infetto. Se sfruttata, un attore minaccioso potrebbe eseguire codice remoto.

CVE-2024-7847 è stato assegnato a questa vulnerabilità. È stato calcolato un punteggio base CVSS v3.1 di 7.7; la stringa vettore CVSS è (AV/AC/PR/UI/S/C/I/A).

È stato inoltre calcolato un punteggio CVSS v4 per CVE-2024-7847. È stato calcolato un punteggio base di 8.8; la stringa vettore CVSS è (CVSS4.0/AV/AC/AT/PR/UI/VC/VI/VA/SC/SI/SA).

CONTESTO

- SECTORI DI INFRASTRUTTURE CRITICHE: Manifatturiero Critico

- PAESI/AREE DI DISTRIBUZIONE: In tutto il mondo

- SEDE CENTRALE DELLA SOCIETÀ: Stati Uniti

RICERCATORE

Sharon Brizinov di Claroty Research – Team82 ha segnalato questa vulnerabilità a Rockwell Automation.

MITIGAZIONI

Rockwell Automation offre agli utenti le seguenti soluzioni:

Gli utenti che utilizzano il software interessato sono incoraggiati ad applicare le seguenti mitigazioni e le migliori pratiche di sicurezza, ove possibile:

- Negare la funzionalità di esecuzione: Nella FactoryTalk Administration Console, navigare su “Policies”, selezionare “Enable/Disable VBA” e quindi selezionare la casella “Deny” per bloccare l’esecuzione del codice VBA.

- Salvare i file di progetto in una posizione fidata: Dove solo gli amministratori possono modificarli e verificare l’integrità dei file.

- Utilizzare la protezione dell’editor VBA: Bloccare la visualizzazione e l’editing del codice VBA impostando una password.

Per ulteriori informazioni su questo problema, consultare l’avviso nella pagina di sicurezza di Rockwell Automation.

CISA raccomanda agli utenti di adottare misure difensive per minimizzare il rischio di sfruttamento di questa vulnerabilità, come ad esempio:

- Minimizzare l’esposizione della rete: Per tutti i dispositivi e/o sistemi di controllo, assicurandosi che non siano accessibili da Internet.

- Localizzare le reti di controllo e i dispositivi remoti dietro firewall: Isolarli dalle reti aziendali.

- Utilizzare metodi più sicuri per l’accesso remoto: Come le Reti Private Virtuali (VPN), riconoscendo che le VPN possono avere vulnerabilità e dovrebbero essere aggiornate all’ultima versione disponibile. Inoltre, riconoscere che la VPN è sicura solo quanto i dispositivi connessi.

CISA ricorda alle organizzazioni di eseguire una corretta analisi dell’impatto e una valutazione del rischio prima di implementare misure difensive.

CISA fornisce anche una sezione per le pratiche raccomandate sulla sicurezza dei sistemi di controllo nella pagina ICS su cisa.gov/ics. Diversi prodotti CISA che dettagliano le migliori pratiche di difesa informatica sono disponibili per la lettura e il download, inclusi “Improving Industrial Control Systems Cybersecurity with Defense-in-Depth Strategies”.

CISA incoraggia le organizzazioni ad implementare strategie di cybersecurity raccomandate per una difesa proattiva delle risorse ICS.

Ulteriori linee guida di mitigazione e pratiche raccomandate sono disponibili pubblicamente nella pagina ICS su cisa.gov/ics nel documento informativo tecnico, ICS-TIP-12-146-01B–Targeted Cyber Intrusion Detection and Mitigation Strategies.

Le organizzazioni che osservano attività potenzialmente maligne dovrebbero seguire le procedure interne stabilite e segnalare i risultati a CISA per il tracciamento e la correlazione con altri incidenti.

CISA raccomanda inoltre agli utenti di adottare le seguenti misure per proteggersi dagli attacchi di ingegneria sociale:

- Non cliccare su link web o aprire allegati in email non richieste.

- Riferirsi a “Riconoscere e Evitare Truffe via Email” per ulteriori informazioni su come evitare truffe via email.

- Riferirsi a “Evitare Attacchi di Ingegneria Sociale e Phishing” per ulteriori informazioni sugli attacchi di ingegneria sociale.

Nessun exploit pubblico noto che mira specificamente a questa vulnerabilità è stato segnalato a CISA fino ad oggi.

Questa vulnerabilità non è sfruttabile da remoto.

Questa vulnerabilità ha un’alta complessità di attacco.

Fornitore

Rockwell Automation