In un panorama di sicurezza informatica in continua evoluzione, termini come SIEM, SOAR e XDR sono sempre più presenti. Capire le differenze tra queste tecnologie è cruciale per scegliere la soluzione giusta per la propria azienda. Vediamole in dettaglio.

SIEM: Security Information and Event Management

Il SIEM è una tecnologia che aggrega e analizza log e eventi di sicurezza da diverse fonti all’interno di un’infrastruttura IT. I principali vantaggi del SIEM sono:

- Centralizzazione dei dati: Raccolta e analisi dei log da varie fonti.

- Rilevamento delle minacce: Identificazione di pattern sospetti.

- Reportistica e conformità: Generazione di report per soddisfare requisiti normativi.

SOAR: Security Orchestration, Automation, and Response

Il SOAR va oltre il SIEM, permettendo una gestione automatizzata e orchestrata delle risposte agli incidenti di sicurezza. Le sue caratteristiche principali includono:

- Automazione dei processi: Riduzione del tempo di risposta grazie all’automazione.

- Integrazione: Connessione tra diversi strumenti di sicurezza.

- Playbook di risposta: Esecuzione di procedure predefinite in caso di attacco.

XDR: Extended Detection and Response

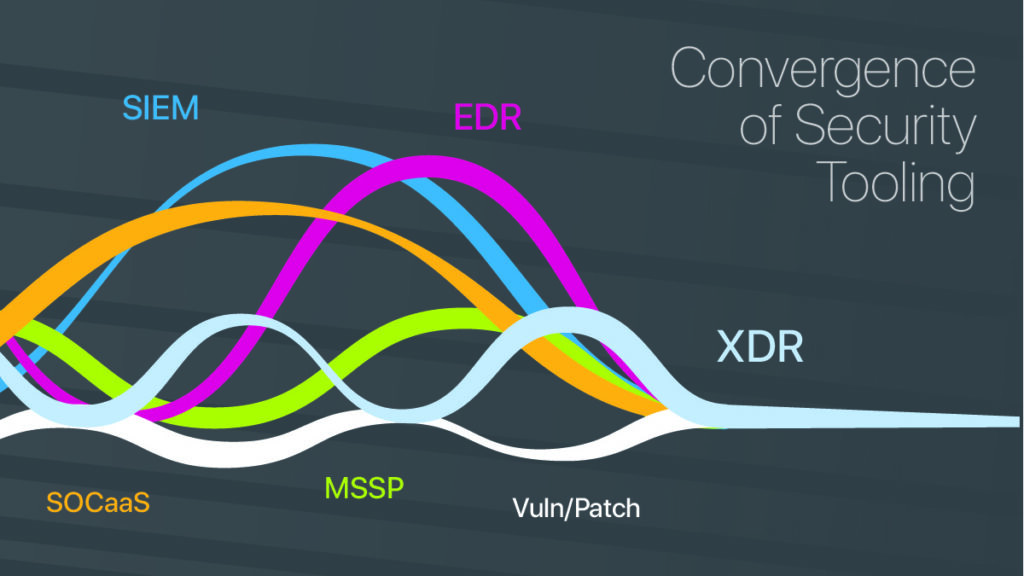

L’XDR rappresenta una evoluzione del SIEM e del SOAR, offrendo una visione unificata e approfondita delle minacce su endpoint, network e altri componenti. I suoi punti di forza sono:

- Visibilità estesa: Monitoraggio su più livelli (endpoint, network, cloud).

- Rilevamento avanzato: Utilizzo di AI e machine learning per identificare minacce complesse.

- Risposta coordinata: Integrazione e coordinazione tra diversi sistemi di sicurezza.

Affidarsi a un Consulente

Per implementare efficacemente queste tecnologie e garantire una protezione ottimale, è fondamentale affidarsi a un consulente esperto. Questi professionisti possono guidare nella scelta, nell’acquisto e nell’installazione di dispositivi all’avanguardia per prevenire e gestire gli attacchi informatici.

Scegliere il giusto mix di SIEM, SOAR e XDR può fare la differenza nella sicurezza della tua azienda. Non sottovalutare l’importanza di un approccio integrato e automatizzato alla sicurezza informatica.