Sono a migliaia i server che utilizzano Microsoft Sharepoint vulnerabili in questo momento. I ricercatori di sicurezza hanno identificato 2 vulnerabilità in Microsoft Sharepoint Server 2019 e sviluppato un exploit per eseguire il codice in maniera remota (RCE).

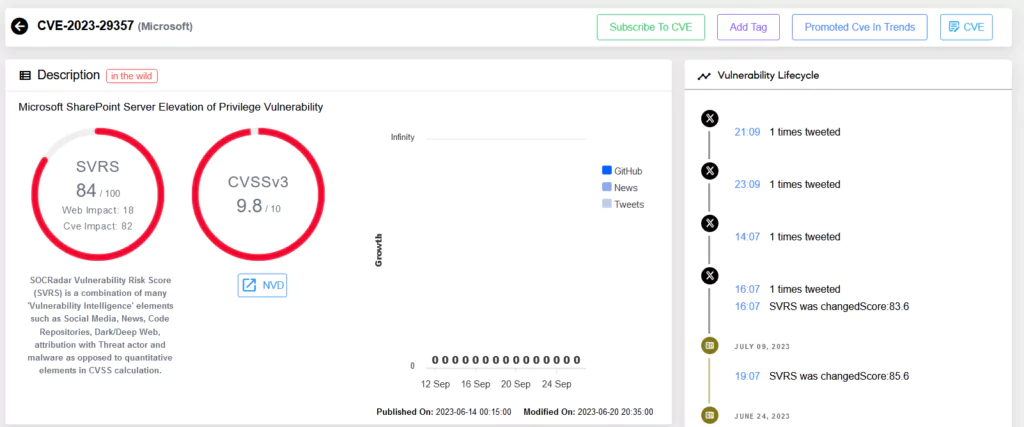

La Microsoft ha prontamente rilasciato una patch per risolvere questo problema, ma circa 100000 servers in tutto il mondo ancora utilizzano Sharepoint 2019 con questo problema. Il nome di questa vulnerabilità è CVE-2023-29357 (Privilege escalation), il suo scopo è quello di ottenere i privilegi elevati senza l’interazione dell’utente e aggirando i sistemi di autentificazione.

Collegata a questa vulnerabilità c’è il CVE-2023-24955 che permette l’eseguzione di codice da remoto; sempre risolto dalla Microsoft, ma che ancora molti server utilizzano. Questi due problemi sono considerati critici, come riporta la stessa Microsoft e il Nist.

Vari ricercatori pubblicato, a scopo illustrativo, i dettagli dell’exploit e degli script che permettono di vedere la gravità del problema. In particolare StarLabs ha pubblicato una guida completa dimostrandone la gravità. Analogamente uno specialista indipendente della Oteria Cyber School, ha pubblicato su GitHub un codice che sfrutta la vulnerabilità CVE.

Per utilizzare questo exploit è neccessario create un token JWT falso. Tramite un algoritmo di firma si può generare un identificatore che simula i diritti elevati. Con questo metodo è possibile modificare il token senza essere identificato, in quanto non richiede nessuna firma digitale. Invece utilizzando una chiave falsa, è possibile eseguire del codice in modalità remota (RCE) utilizzando la vulnerabilità CVE-2023-29357.

Microsoft consiglia vivamente di abilitare l’integrazione AMSI su Sharepoint e utilizzare Microsoft Defender come precauzione. Tuttavia non ha ancora commentato in pieno la gravità della vulnerabilità.

Fonti: RedHotCyber – Starlabs – Nist – Microsoft – OpenCVE – SOCRadar